1. 概要

10月上旬にFortinet社製FortiOS、FortiProxyおよびFortiSwitchManagerに認証バイパスの脆弱性(CVE-2022-40684)が公表されました。攻撃者が本脆弱性を悪用し、当該製品の管理インターフェースに対して細工したHTTPあるいはHTTPSリクエストを送信することで、任意の操作を行う可能性があります。本脆弱性のCVSS v3スコアは9.6(Critical)であり、極めて深刻な脆弱性となっています。Fortinet社は本脆弱性の悪用を既に確認しており、悪意のある特権アカウントが追加されるなどの事例が発生しています。ユーザは速やかにソフトウェアアップデートを行う、もしくは回避策を実施する必要があります。

今回は注意喚起として、極めて危険度の高い本脆弱性の詳細とその対策について紹介いたします。

2. 当該脆弱性の詳細と悪用した攻撃

FortiOS、FortiProxy、FortiSwitchManagerとは、Fortinet社のセキュリティ製品です。2022年10月10日(現地時間)にFortinet社よりそれらの一部のバージョンにて深刻な認証バイパスの脆弱性(CVE-2022-40684)が存在していることが公表されました[1][2][3]。

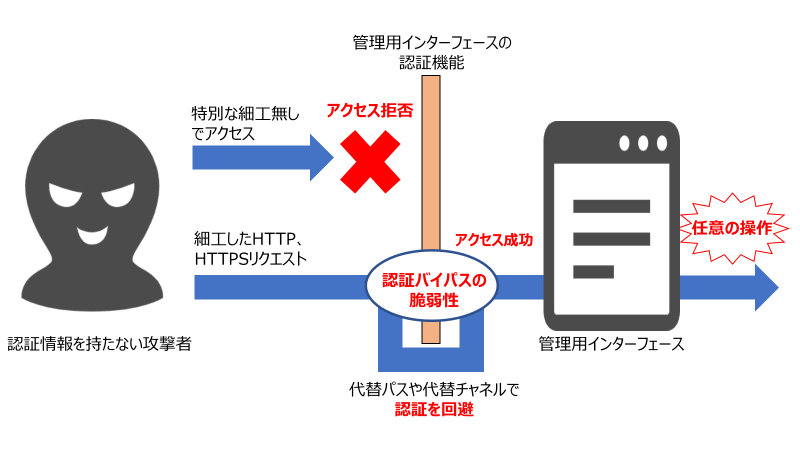

この認証バイパスの脆弱性は、代替パスや代替チャネルを使用した認証バイパスにより、認証情報を持たない攻撃者が特別に細工した HTTP または HTTPS リクエストを利用するだけで管理用インターフェースにて操作を実行できるという脆弱性です。当該脆弱性を悪用することで管理用インターフェースにて、サーバの追加設定や、ユーザの追加などの任意の操作が可能です。当該脆弱性は、容易に攻撃ができてしまうこと、そして管理用インターフェースにて任意の操作ができてしまうことからCVSS v3スコア9.6(Critical)という極めて高い危険度となっています。

【図1】当該脆弱性を悪用した攻撃手法

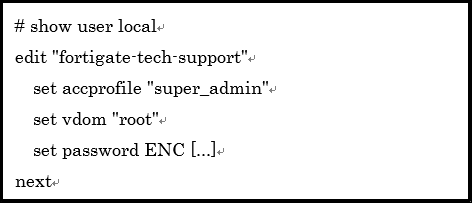

極めて危険度の高い当該脆弱性について、Fortinet社は既にその悪用を確認しています。Fortinet社が公表している攻撃例として、【図2】のような設定を含む構成ファイルを不正にダウンロードし、「fortigate-tech-support」という名称の特権アカウントを追加する攻撃があります[1]。特権アカウントを不正に追加することで管理者パスワードの変更など、より深刻な影響を与える攻撃が可能となります。

この事例のように当該脆弱性を悪用すると管理用インターフェースにて任意の操作ができてしまうため、深刻な被害が発生する可能性があります。

【図2】実際に攻撃で追加された特権アカウントの設定

3. e-Gateセンターにおける攻撃の検知

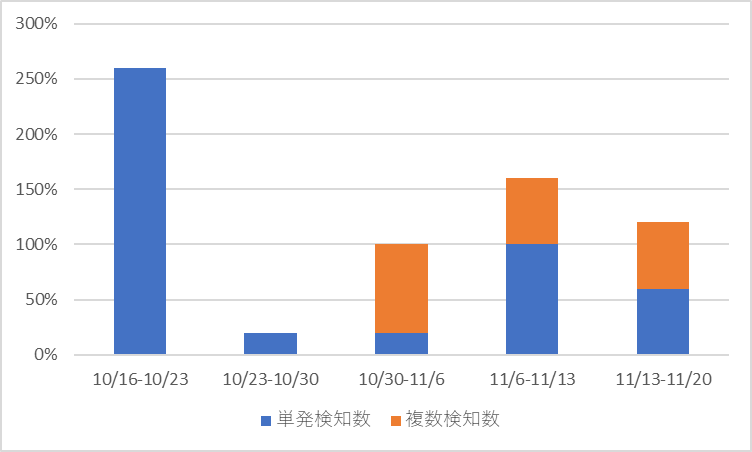

弊社セキュリティオペレーションセンター(SOC)であるe-Gateセンターにおいても当該脆弱性に対する攻撃を検知しています。また、当該脆弱性に対する攻撃と同時に、他社製品の脆弱性に対する攻撃も複数検知しています。【図3】に2022年10月16日から2022年11月20日のe-Gateセンターにおける当該脆弱性に対する攻撃の検知数を示します。青色グラフは当該脆弱性のみに対する攻撃の検知数を、橙色グラフは他の複数脆弱性に対する攻撃と同時に検知した当該脆弱性に対する攻撃の検知数を一週間単位で表しています。

【図3】e-Gateセンターにおける当該脆弱性に対する攻撃の検知数

(10/30-11/6の合計検知数を100%として算出)

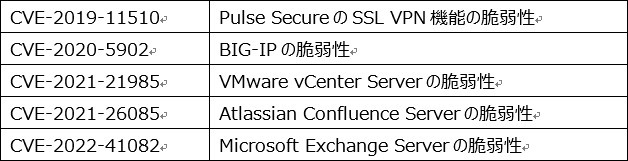

【図3】の10/16-10/23では、脆弱性未対策のシステムを狙ったゼロデイ攻撃として当該脆弱性のみに対する攻撃の検知が多くなっています。また、10月中は当該脆弱性のみに対する攻撃の検知だけでしたが、11月初頭から他脆弱性と同時の検知が増加しています。この他脆弱性に関して、【表1】に当該脆弱性に対する攻撃と同時に検知した他脆弱性に対する攻撃について示します。

【表1】検知した他脆弱性に対する攻撃の例

以上のようにFortinet社の製品に対する攻撃のみではなく、複数のシステムの脆弱性に対して攻撃が行われており、システム中の脆弱性の存在を調査するスキャニング攻撃の一環として当該脆弱性に対する攻撃も検知しているものと思われます。また、11月初頭から他脆弱性に対する攻撃と同時に当該脆弱性も検知していることから、このようなスキャニングを行う脆弱性攻撃ツールの一部に当該脆弱性も組み込まれるようになったと考えられ、今後も当該脆弱性を狙った攻撃が行われる可能性が高いと思われます。

4. 当該脆弱性への対策

当該脆弱性への対策としては以下の方法があります。

【ソフトウェアアップデート】

当該脆弱性の対象となっているバージョンのソフトウェアを使用している場合、Fortinet社より公開されている修正済みバージョンの適用が推奨されています。詳細については「6. 参考情報 [1]」をご参照ください。

■脆弱性対象のバージョン

- FortiOS バージョン7.2.0から7.2.1まで

- FortiOS バージョン7.0.0から7.0.6まで

- FortiProxy バージョン7.2.0

- FortiProxy バージョン7.0.0から7.0.6まで

- FortiSwitchManager バージョン7.2.0

- FortiSwitchManager バージョン7.0.0

■脆弱性修正済みのバージョン

- FortiOS バージョン7.2.2あるいはそれ以降

- FortiOS バージョン7.0.7あるいはそれ以降

- FortiProxy バージョン7.2.1あるいはそれ以降

- FortiProxy バージョン7.0.7あるいはそれ以降

- FortiSwitchManager バージョン7.2.1あるいはそれ以降

【回避策】

使用しているシステムの都合でソフトウェアアップデートが不可能な場合、以下の回避策を取ることが推奨されています。

■HTTP/HTTPS管理用インターフェースを無効化する。

■管理用インターフェースへ接続可能なIPアドレスを制限する。

5. まとめ

今回はFortinet社製FortiOS、FortiProxyおよびFortiSwitchManagerの認証バイパスの脆弱性(CVE-2022-40684)に対して、脆弱性の詳細や悪用した攻撃手法、e-Gateセンターにおける検知、そして脆弱性への対策について紹介いたしました。e-Gateセンターにおいても当該脆弱性に対する攻撃の検知は続いており、引き続き対策を続けていくことを推奨いたします。また、当該脆弱性に限らず、脆弱性に関する情報が発表された際には速やかに対策を実施することを推奨いたします。

6. 参考情報

[1] FortiGuard Labs: PSIRT Advisories, FortiOS / FortiProxy / FortiSwitchManager - Authentication bypass on administrative interface(FG-IR-22-377)

https://www.fortiguard.com/psirt/FG-IR-22-377

[2] JPCERT/CC: Fortinet製FortiOS、FortiProxyおよびFOrtiSwitchMangerの認証バイパスの脆弱性(CVE-2022-40684)に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220025.html

[3] IPA: Fortinet 製 FortiOS、FortiProxy および FortiSwitchManager の脆弱性対策について(CVE-2022-40684)

https://www.ipa.go.jp/security/ciadr/vul/alert20221011.html

7. e-Gateの監視サービスについて

e-Gateのセキュリティ機器運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。e-Gateのセキュリティ監視サービスをご活用いただきますと、迅速なセキュリティインシデント対応が可能となります。

また、e-Gateの脆弱性診断サービスでは、お客様のシステムにて潜在する脆弱性を診断し、検出されたリスクへの対策をご提案させていただいております。

監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■ 総合セキュリティサービス 「e-Gate」

SSK(サービス&セキュリティ株式会社)が40年以上に渡って築き上げてきた「IT運用のノウハウ」と最新のメソッドで構築した「次世代SOC "e-Gateセンター"」。この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの"e-Gate"サービスです。e-Gateセンターを核として人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp