1. 概要

2023年5月、新型コロナウイルス感染症の基本的感染対策は、個人や事業主が自主的に判断して実施するよう変更されました。社会や経済活動が徐々に元の環境に戻りつつある中でも、サイバー攻撃の手法は元の環境から大きく変化しつづけています。特にメールを起点とした攻撃は、年初に比べて急激に増加している傾向にあり、個人や企業にとって深刻なセキュリティリスクとなっています。

今回は急増するメールを起点とした攻撃について、最新の傾向や対策について紹介いたします。

2. Emotet活動再開

メールを起点とした攻撃として個人や企業に大きな被害を与えていたEmotetが2023年3月上旬に活動を再開したことが確認されています。

独立行政法人情報処理推進機構(IPA)の情報によると、2022年2月から国内での感染が急増した後、2022年7月に攻撃が観測されなくなっていました。その後は2022年11月にも10日ほど活動が確認された後に、再び活動が確認されなくなっていましたが、2023年3月上旬に新たな攻撃手法と共に再び活動を開始したことが確認されています。

※Emotetの特徴について、および2022年以前の活動については以下の記事をご参照ください。

『注意喚起:感染が急拡大中のマルウェア「Emotet」について』

https://www.ssk-kan.co.jp/topics/topics_cat05/?p=12323

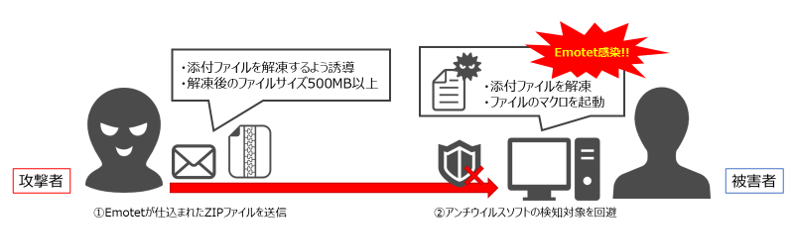

攻撃手法としては、以前と同様にメールに添付したWord文書ファイルやExcelファイルのマクロを起動させるよう仕向けるメール本文内容にする、または添付されたファイル内に起動を仕向ける画像を表示させるといった手法と合わせて、今回確認された新たな攻撃手法ではパスワードがかけられていない圧縮ファイルを解凍させて、ファイルサイズが大きな文書ファイルを感染源として使用することでアンチウイルスソフトの検知を回避するように仕組まれた巧妙な攻撃手法が用いられています。

【図1】Emotetの新たな攻撃手法

3. フィッシングメールの急増

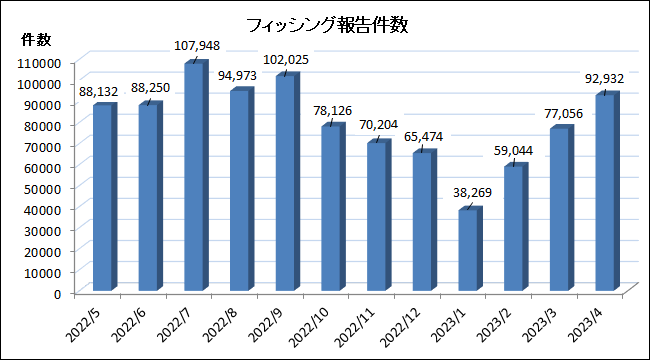

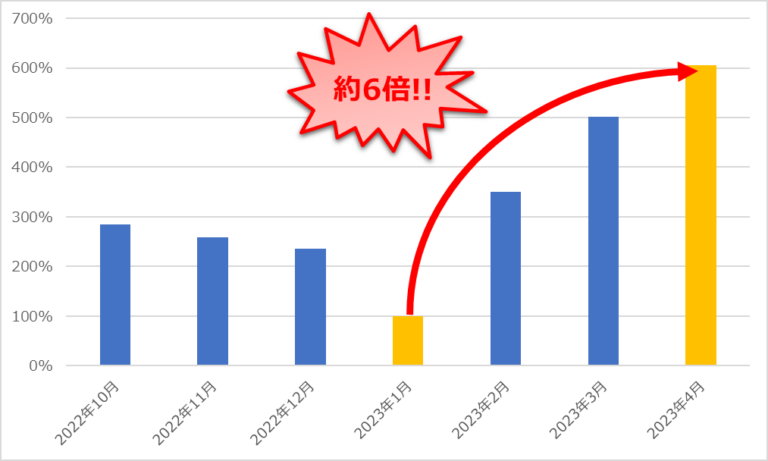

2023年4月頃から不特定多数の個人を狙ったフィッシングメールの件数が再び増加しています。フィッシング対策協議会によると、減少傾向であった2023年1月に比べて、2023年4月には、2倍以上の件数が報告されており、SSKセキュリティ運用監視センターでも2022年下旬から2023年1月にかけてフィッシングメールと見受けられる通信の減少を観測していましたが、2023年4月には6倍以上と非常に多くの通信を観測しています。

【図2】フィッシングの報告件数

(出典:フィッシング対策協議会 HP 「2023/04 フィッシング報告状況」)

【図3】SSKセキュリティ運用監視センターにおけるフィッシングメール検知件数

フィッシング対象を分野別に分析してみると、EC系やクレジット系、金融系など様々な分野で観測している中で、特に急増していたのはスマホアプリでの決済サービス系となりました。これは国内でのスマホアプリの使用率が50%を超えたこと、また決済サービスの使用率が高く、フィッシング詐欺被害に遭いやすい20・30代が主なターゲットになったことが要因であると予想されます。

4. AIを用いた攻撃の容易化

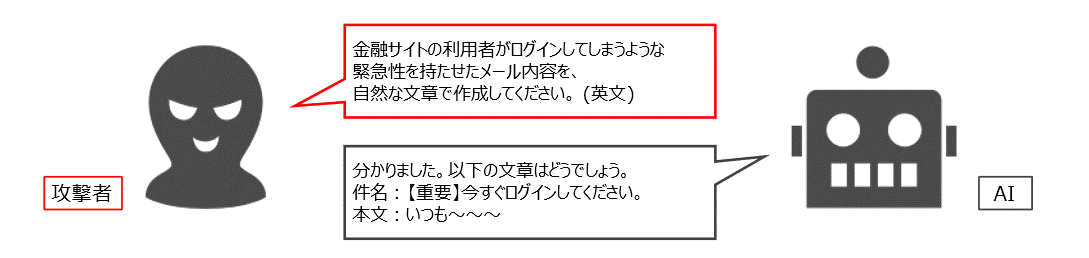

メールを起点とした攻撃は、攻撃手法やメール内容が年々巧妙化されており、攻撃を受ける側の対策や対応が高難度化していることに比べて、攻撃を仕掛ける側は年々容易化しています。攻撃容易化の要因の一つとしてChatGPTなどのAIを用いての作成補助があげられます。AIを用いることによりメールに記載されたサイトへアクセスさせるよう促すメール内容を、別の言語に翻訳させた上で日常的にみられる自然な文章で作成することが可能です。またフィッシングサイト自体のコードの一部やサイトに掲載するイラストを作成補助させるなど、攻撃者がAIを悪用することで容易に攻撃準備を整えることが可能となっています。

また、これらのAIを用いての攻撃はメールを起点とした攻撃に用いられるだけでなく、今後は様々な攻撃手法や犯罪行為に用いられることが予想されています。新たな技術であるAIを活用するためには、企業での利用規則や社会全体での利用時の法整備など整えていく必要があると考えられており、常に最新の情報を入手しつづけていくことが活用への鍵であると思われます。

【図4】攻撃者がAIを悪用してフィッシングメールを作成

5. 対策について

ここまで取り上げてきたメールを起点とした攻撃に対しては、事前にマルウェア感染対策を組織内に共有して準備しておくこと、またマルウェア感染やID漏洩などのインシデント発生が確認された後で早期に対応できる体制を準備しておくことが重要となります。

主な対策/対応としては、以下が有効となります。

【事前対策】

・不審なメール送信元からのリンクや添付ファイルは開かない

・ID/パスワードを入力してログインするように促す不審なメールのリンクは開かない

・信頼された送信元からのファイル以外はマクロを実行しない

【インシデント発生後の対応】

・感染した端末をネットワークから切り離して隔離する

・フィッシングサイトへのアクセスを行っていた場合は使用したID/パスワードの変更を行う

・感染確認ツールやアンチウイルスソフトによるウイルスチェックを行う

上記以外にも端末毎を守るエンドポイントセキュリティ製品やファイアウォール/IPSといったネットワークセキュリティ機器の導入を行うことで、マルウェア感染防止やフィッシングサイトへの自動アクセス遮断、また社内拡散を防ぐ止血対応やインシデントの早期解決に繋げることが可能です。

しかし、これらの対策を準備していてもサイバー攻撃の手法は常に変化しつづけているため、最新の動向を常に確認して新たな対策を継続して取れるようにセキュリティ運用体制を構築する必要があります。社内のシステム部門の体制だけでこれらの運用を行うには多くのコストがかかってしまい、対応が困難な場合があります。その場合は外部にセキュリティ運用を委託するといった手段も有効です。

6. 参考情報

・独立行政法人情報処理推進機構(IPA)

『Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて』

https://www.ipa.go.jp/security/security-alert/2022/1202.html

・フィッシング対策協議会

『2023/04 フィッシング報告状況』

https://www.antiphishing.jp/report/monthly/202304.html

・リサーチノート powered by LINE

『店頭支払い「スマホ決済派」が「現金払い派」を超え6割弱。投資型金融商品は「NISA」が伸長』

https://lineresearch-platform.blog.jp/archives/41817263.html

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視を行っております。サイバー攻撃への対策としてセキュリティ機器を導入する場合、それらの機器の運用監視を行い、通信が攻撃かどうかの分析、判断をして、セキュリティインシデント発生時に適切に対処できるようにすることが重要です。セキュリティ運用監視サービスのご活用により、迅速なセキュリティインシデント対応が可能となります。

また、脆弱性診断サービスでは、お客様のシステムを診断し、検出された脆弱性への対策をご提案させていただいております。テレワークの常態化やIoT等のデバイスの多様化が進む昨今、特定の攻撃経路だけを想定した「境界防御」に加えて、脆弱性を把握・管理・対処する『本質防御』も必須となっています。脆弱性診断サービスのご活用により、お客様のシステムにおける脆弱性の存否が明らかになります。

セキュリティ運用監視サービスや脆弱性診断サービスをご活用いただきますと、セキュリティインシデントの発生を予防、また発生時にも迅速な対処が可能なため、対策コストや被害を抑えることができます。

■SSKの総合セキュリティサービス

44年以上に渡って築き上げてきたIT運用のノウハウと、最新技術を結集したSSKのセキュリティ運用監視センター。

この2つを融合させることによりお客様の情報セキュリティ全体をトータルにサポートするのがSSKの総合セキュリティサービスです。

人材・運用監視・対策支援という3つのサービスを軸に全方位のセキュリティサービスを展開しています。

【参考URL】

https://www.ssk-kan.co.jp/e-gate/

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp