1. 概要

セキュリティ診断サービスセンターでは、過去約3年分のWebアプリケーション診断の実績から、検出された全ての脆弱性について分析し、統計データをまとめました。

検出統計データの網羅的な説明は、今秋発刊予定の統計データ集に記載しますが、今回は、その中から、特に「注意すべき脆弱性」を取り上げてご紹介します。Webアプリケーション開発時の参考にしていただければ幸いです。

2. 統計データ集について

セキュリティ診断サービスセンターでは、診断技術の向上を目的として、Webアプリケーション診断にて検出した全脆弱性の再現方法などをまとめ、データベース化しています。データを分析して、頻出している脆弱性や脅威レベルの高い「注意すべき脆弱性」についてまとめた統計データ集を適宜発行しており、Webアプリケーション開発を行う際の参考情報にしていただくことを目的として、主に脆弱性診断をご依頼いただいたお客様に対して提供しています。

3. 集計データからのトピックス

2020年2月から2023年3月末までのWebアプリケーション診断における全プロジェクトの検出データを集計した中から、脆弱性別検出数のTop10及び危険度別検出数の割合については以下のような結果となりました。

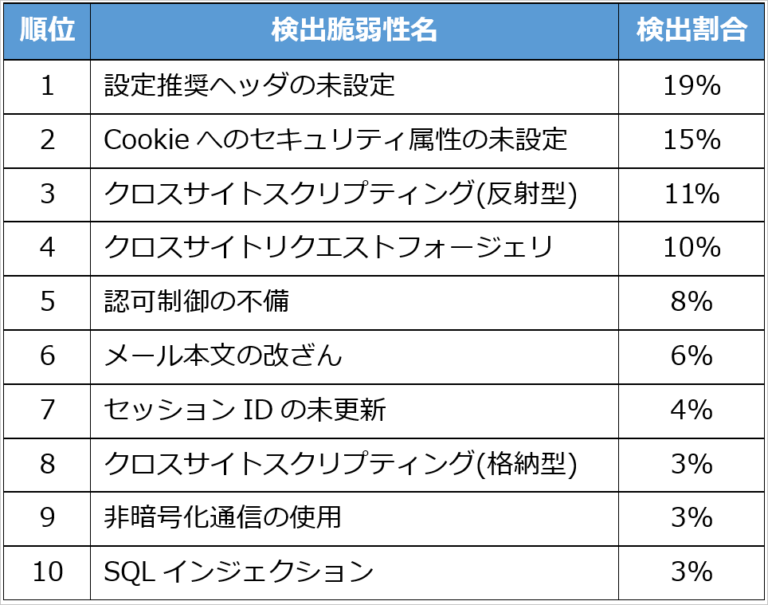

【表1】脆弱性別検出数Top10 ※1

※1 危険度「深刻」~「低」の全脆弱性の検出件数のうち、各脆弱性の検出件数の割合を示しています。

なお、1プロジェクト内で1つの脆弱性につき複数箇所で検出があった場合も、1脆弱性としてカウントしています。

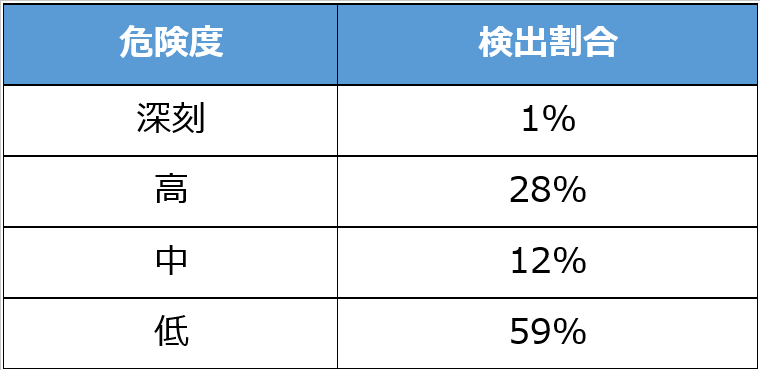

【表2】危険度別検出数の割合 ※2

※2 弊社では、危険度「情報」として、現状ではセキュリティ上の脅威となる可能性が極めて低い、

あるいは可能性がない事項も報告しています。

今後、脅威となり得る可能性はあるため、念のためにご報告しているものです。

「情報」でご報告しているものは"脆弱性"とは言えないため、上表では「情報」の報告事項は除いて計算したものを載せています。

以降、「全検出」という表記は「情報の報告事項を除く全検出脆弱性」の意味とします。

【表2】の通り、全脆弱性の検出件数のうち、比較的危険度が高い「中」以上の脆弱性は約40%を占めています。危険度「中」以上の脆弱性の中で、脅威レベルや検出数から、特に目立った脆弱性は下記3点となります。

①クロスサイトスクリプティング

②メール関連のインジェクション

③アクセス制御関連

以下、それぞれの脆弱性についてご説明します。

3.1. クロスサイトスクリプティング(反射型・格納型・DOM型)

【表1】脆弱性別検出数Top10の3位「クロスサイトスクリプティング(反射型)」と8位「クロスサイトスクリプティング(格納型)」に加え、「DOM型」に分類されるクロスサイトスクリプティングも合わせると、全検出脆弱性の中で約15%もの検出割合を占めています。また、これらのクロスサイトスクリプティングの全検出数のうち、約83%は危険度「高」での検出です。

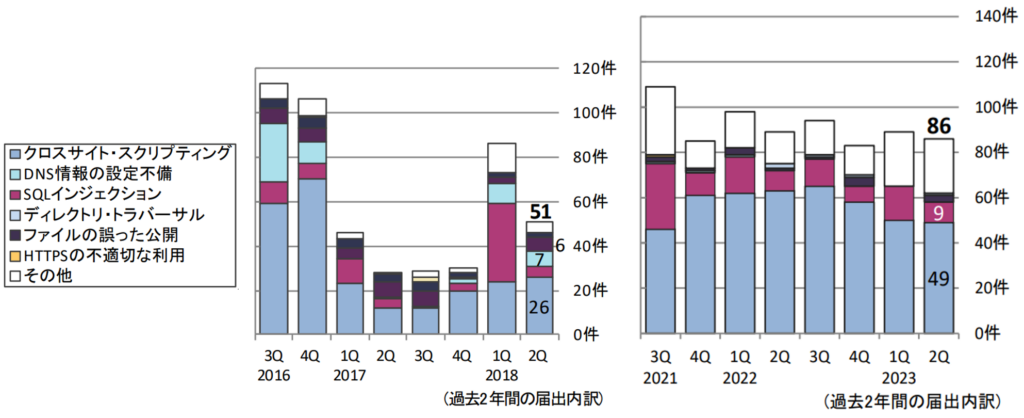

JPCERT/CCの脆弱性届出状況においても、直近の傾向としてクロスサイトスクリプティングの届出数は増えていることがわかり、依然として大きな脅威となっていることが推察できます。

【図1】四半期ごとの脆弱性の種類別届出件数(2016年~2018年と2021年~2023年)

(出典:JPCERT/CC『ソフトウェア等の脆弱性関連情報に関する届出状況』)

クロスサイトスクリプティングについては、過去のセキュリティニュースでも下記の通りご紹介しています。

『Webアプリケーション脆弱性診断での検出傾向と対策について』(2020年12月)

https://www.ssk-kan.co.jp/topics/topics_cat05/?p=11261

『WordPress向けプラグインの脆弱性を狙った攻撃について』(2019年2月)

https://www.ssk-kan.co.jp/topics/topics_cat05/?p=9526

3.2. メール関連のインジェクション

脆弱性別検出数Top10の6位「メール本文の改ざん」や、「複数のメールアドレスが登録可能」などのメール関連の脆弱性の検出も目立ちました。危険度「中」の全検出件数の中では、「メール本文の改ざん」の検出割合が38%と最も多くなっています。

メール関連のインジェクションについては、過去のセキュリティニュースでもトピックにしており、悪用方法の詳細は下記URLからご覧ください。

『サッカーワールドカップにおけるサイバー攻撃の振返りとメールインジェクション攻撃について』(2022年12月)

https://www.ssk-kan.co.jp/topics/topics_cat05/?p=12857

下記のようなフィッシングメールも存在します。

『東京オリンピック・パラリンピックのセキュリティインシデントの振返りとフィッシング件数増加の注意喚起』(2021年9月)

https://www.ssk-kan.co.jp/topics/topics_cat05/?p=11989

『注意喚起:自動退会処理を騙るフィッシングとその対策について』(2022年4月)

https://www.ssk-kan.co.jp/topics/topics_cat05/?p=12432

3.3. アクセス制御関連

脆弱性別検出数Top10の5位「認可制御の不備」をはじめとした、認証・認可制御の不備などアクセス制御関連の脆弱性は、脅威レベルが高い傾向にあり、危険度「深刻」の全検出件数のうち約67%もの検出割合を占めています。

危険度「高」以上の全検出件数のうち、「認証・認可制御の不備」の脆弱性だけでも約20%の検出割合を占めており、Webアプリケーション開発時の制御処理や設定で多くの不備があることが推察されます。

認可制御の不備がある場合は、脅威レベルの高い上下・左右方向の権限昇格が可能となります。過去の弊社の診断での実際の検出例をもとにそれぞれご紹介します。

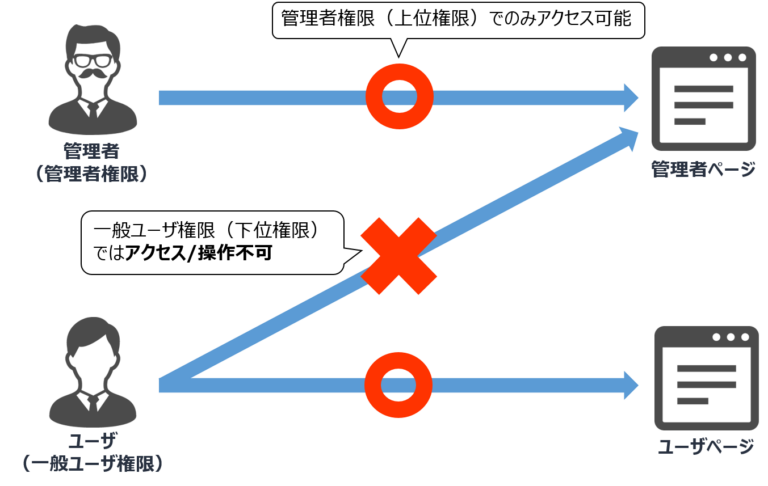

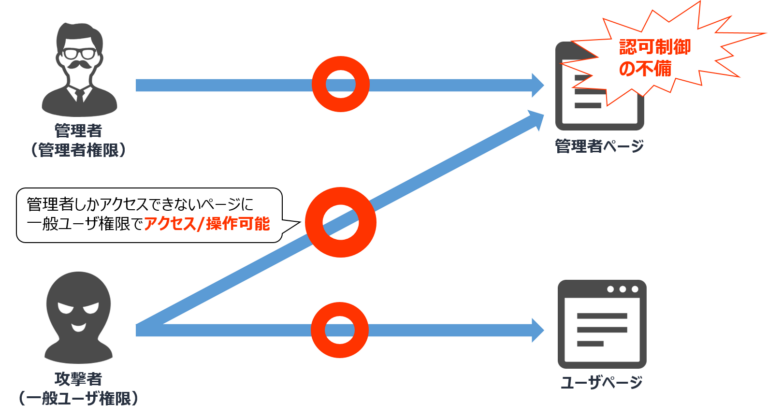

●「上下/垂直方向の権限昇格」を可能にする認可制御の不備

上位権限のみに許可された操作を下位権限が行える「上下/垂直方向の権限昇格」が可能になる認可制御の不備の例を示します。

本来は上位権限(管理者権限)でのみアクセス可能なURLへの直接アクセスが、下位権限(ユーザ権限)で可能な状況となり、アクセスしたページで上位権限と同様の操作が可能になってしまうという脆弱性です。アクセス制御が適切に実装されていないことが原因です。

【図2】の通り、本来の仕様では管理者のみがアクセスできる管理者ページに一般ユーザがアクセスすることは、当然できません。しかし、アクセス制御が適切に実装されていなかったため、【図3】のように、攻撃者が管理者専用ページのURLに直接アクセスすることで、一般ユーザ権限にもかかわらず管理者ページにアクセス可能となり(権限昇格)、データの改ざんなど不正な操作をすることができる状態となりました。

【図2】認可制御が正しく実装されている場合のアクセス(上下方向の権限昇格の例)

【図3】認可制御に不備がある場合のアクセス(上下方向の権限昇格の例)

●「左右/水平方向の権限昇格」を可能にする認可制御の不備

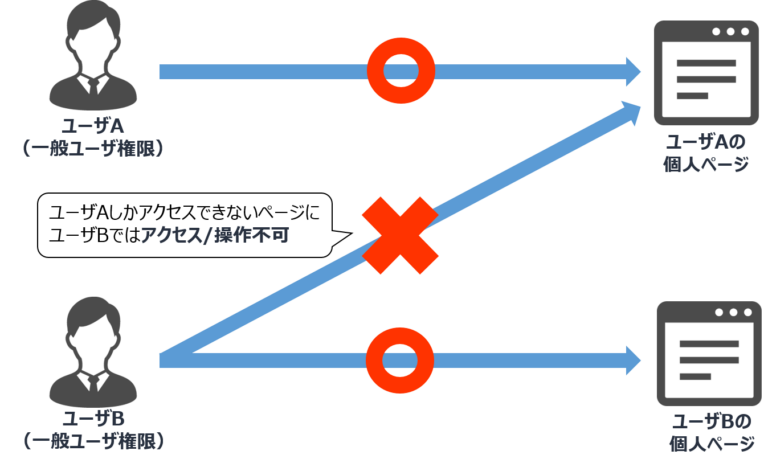

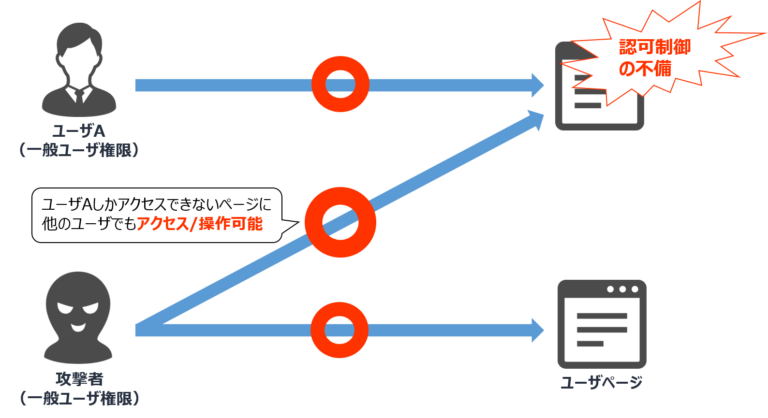

同一のアカウント種別で、別のユーザアカウントのデータの閲覧や操作ができることを「左右/水平方向の権限昇格」と呼びます。こちらも過去の検出事例からご紹介します。

一般ユーザアカウントを有する攻撃者が、同じ一般ユーザ権限の別アカウントのIDを取得し、そのIDに書き換えてアクセスすると、別アカウントのデータにアクセスでき、本来は変更できないはずの他ユーザアカウントのデータを不正に改ざんすることが可能となりました。なお、IDは順番に試行することで簡単に推測が可能でした。

【図4】の通り、本来であればユーザAの個人ページにはユーザBはアクセスできないという認可制御がされているはずですが、その認可制御が適切に実装されていない場合、【図5】の通り、攻撃者はユーザAのアカウントのIDを取得して、ユーザAの個人ページにアクセスし、データの改ざんや不正な操作が可能になります。

【図4】認可制御が正しく実装されている場合のアクセス(左右方向の権限昇格の例)

【図5】認可制御に不備がある場合のアクセス(左右方向の権限昇格の例)

上記2例に代表される、権限昇格を発生させるようなアクセス制御の不備に関する脆弱性は、エンジニアの手作業による診断で検出されています。ツールスキャンのみでは原理的に検出が不可能な脆弱性のためです。

上下・左右の権限設定が必要なWebサイトの場合、このような重大な脆弱性が存在しないように、アクセス制御の処理に十分に気を付けたWebアプリケーション開発が必要であると考えます。

4. まとめ

今回は弊社検出データベースからトピックスのみをご紹介しましたが、今秋発刊予定の統計データ集では、検出脆弱性の包括的な統計データを記載し、Webアプリケーションの脆弱性を概観できる資料となります。ご関心をお持ちの方は弊社までお問い合わせください。

5. 参考情報

JPCERT/CC

『ソフトウェア等の脆弱性関連情報に関する届出状況[2018年第2四半期(4月~6月)]』

https://www.jpcert.or.jp/press/2018/vulnREPORT_2018q2.pdf

『ソフトウェア等の脆弱性関連情報に関する届出状況[2023年第2四半期(4月~6月)]』

https://www.jpcert.or.jp/pr/2023/vulnREPORT_2023q2.pdf

6. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

コロナ禍を経て急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp