1. 概要

2023年11月にFIRST(Forum of Incident Response and Security Teams)は、CVSS(Common Vulnerability Scoring System)の最新版v4.0を発表しました。

CVSSはソフトウェアの脆弱性の特徴と深刻度を評価する手法であり、ベンダーに依存しない中立的な基準を提供しています。CVSS v4.0の活用により脆弱性をさらに適切に評価できると考えられます。今回は、CVSSの評価方法とその変更点について紹介します。

2. CVSS v3.1について

2.1 評価方法

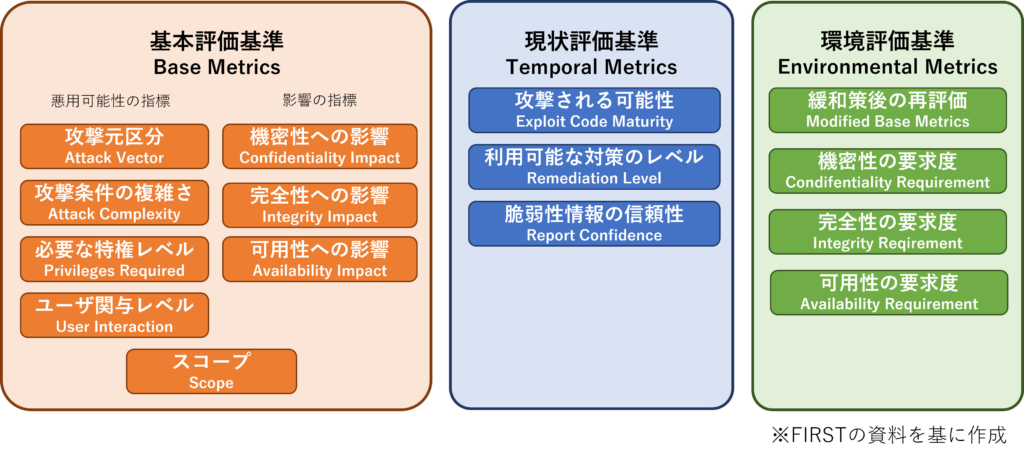

現在のCVSS v3.1では3つの評価基準で脆弱性を評価し、その深刻度を0~10.0の数値で表します。

1. 基本評価基準(Base Metrics)

脆弱性そのものの特性を示す基準です。悪用可能性の指標と影響の指標で構成され、時間の経過や利用環境によってCVSSスコアは変化しません。

2. 現状評価基準(Temporal Metrics)

時間の経過とともに変化する脆弱性の特性を示す基準です。使いやすいエクスプロイト※1が存在するとCVSSスコアは増加しますが、公式パッチが作成されるとCVSSスコアは減少します。

3. 環境評価基準(Environmental Metrics)

ユーザに固有の脆弱性の特性を示す基準です。ユーザの利用環境を含め、攻撃が成功した場合の影響を考慮してCVSSスコアを算出します。

上記の評価基準の組み合わせにより基本値、現状値、環境値という3種類のCVSSスコアを算出します。

※1 エクスプロイト:

OSやソフトウェアの脆弱性を狙って攻撃を行うための不正なプログラムのこと

図1:CVSS v3.1における各評価基準の評価項目

2.2 課題

2023年7月にFIRSTが公表したCVSS v3.1の課題を一部抜粋して紹介します。

・CVSS基本値が優先的にリスク分析に用いられており、現状値と環境値があまり利用されていない

・CVSS現状値は最終的なCVSSスコアに効果的な影響を与えていない

・ITシステムにしか適用しておらず、人身やICS※2については十分に反映されていない

・ベンダーが公開するCVSSスコアはほとんどがHighまたはCriticalになっている

・CVSSスコアの算出が複雑でわかりにくい

CVSS v3.1が公開されたのは4年前で、多様化している現在の環境には十分に適用していないことや効果的に利用できていないCVSSスコアが存在することが問題として挙げられています。

※2 ICS:

Industrial Control Systemの略で、製造業で用いられる産業用設備を制御するシステムのこと

3. CVSS v4.0での変更点

CVSS v4.0への変更は既存の評価基準の明確化と改善に重きを置いています。またCVSS仕様書では、CVSS-B(Base)スコアは脆弱性の深刻度を測定するものであるため、リスク評価に単独で使用すべきではないということが強調されています。CVSS v3.1の問題点の解決策として、カーネギーメロン大学ソフトウェア工学研究所により作成されたSSVC(Stakeholder-Specific Vulnerability Categorization)があります。リスク評価の指標の1つであるSSVCについては過去のセキュリティニュースで下記の通りご紹介しています。

脆弱性の対策優先度を評価するSSVCの紹介(2023年7月)

https://www.ssk-kan.co.jp/topics/topics_cat05/?p=13389

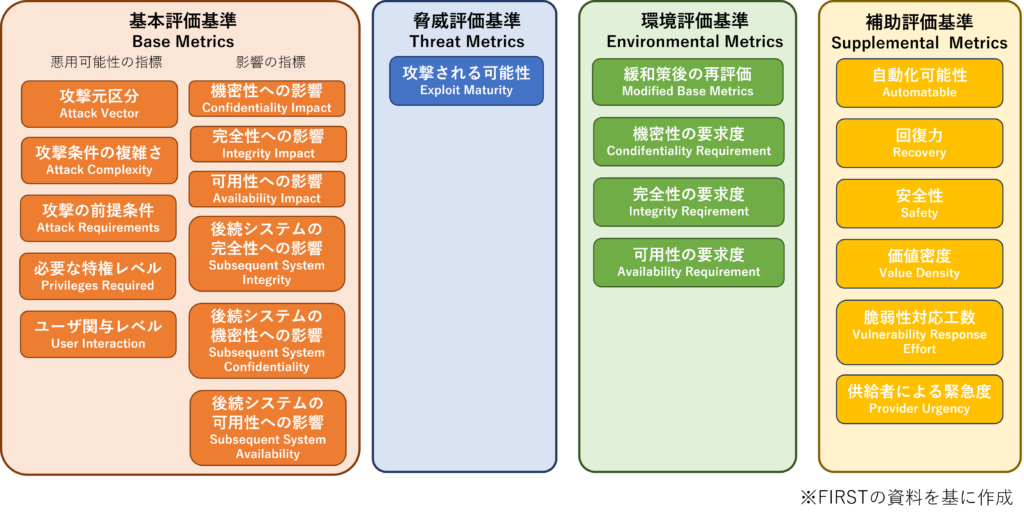

<既存の評価基準の変更点>

基本評価基準の評価項目はさらに合理的な深刻度の分析ができるように更新されました。「攻撃の前提条件」を追加し、「攻撃条件の複雑さ」を詳細に分析します。また、「スコープ※3」の観点が廃止され機密性・完全性・可用性それぞれについて「後続システムへの影響」の観点が追加されました。

現状評価基準の名称は、脅威評価基準(Threat Metrics)に変更されました。CVSS v3.1ではCVSSスコアに効果的な影響を与えていなかったため、評価項目の「利用可能な対策のレベル」と「脆弱性情報の信頼性」は廃止され、本質的な性質の「攻撃される可能性」のみになりました。脅威評価基準は、脆弱性情報の利用により「考えうる最悪の事態」を調整してCVSS-BTEを下げることで、ほとんどのCVSS基本値が高くなってしまう課題に対処しました。

※3 スコープ:

1つのセキュリティ機構によって管理されるシステムの範囲のこと

<CVSSスコアの変更点>

CVSSスコアの命名法が、使用される評価基準を列挙するように変更され、スコアに考慮された評価基準が明確になりました。

図2:CVSSスコアの命名法

<追加された補助評価基準について>

新たに補助評価基準(Supplemental Metrics)が追加されました。これは脆弱性の特性を補足的に追記するもので、CVSSスコアに影響を与える項目はありません。特に「安全性」の項目が追加されたことによりIoTやICSに対応できるようになりました。また、脆弱性の悪用により人身に影響を及ぼす可能性を考慮できるようになりました。「安全性」「自動化可能性」「価値密度」についてはSSVCの評価項目でも用いられています。

図3:CVSS v4.0における各評価基準の評価項目

4. 算出されるスコアの比較

CVSS v3.1とCVSS v4.0において評価に差が生まれる例を紹介します。なおCVSS-BTEについては脆弱性そのものに対してのスコアではなく、各組織の環境に応じたスコアが算出されるため今回の比較では利用していません。

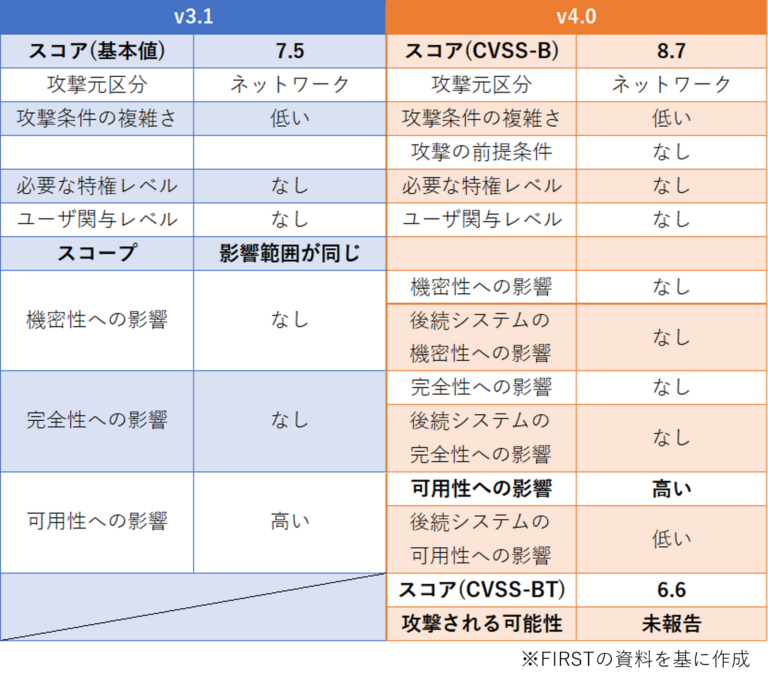

SRXシリーズおよびMXシリーズ上で稼働するJuniper Networks Junos OSにおける脆弱性(CVE-2023-22394 )

<攻撃説明>

SRXシリーズおよびMXシリーズ上で稼働するJuniper Networks Junos OSには、不特定の脆弱性が存在し、サービス運用妨害(DoS)状態にされる可能性があります。

<スコアリング>

脆弱性の悪用により、攻撃者はサービス運用妨害につながるメモリリークを引き起こす可能性があります。結果として主に脆弱なシステムの可用性への影響があり、後続のシステムについては短期間利用できなくなる可能性があります。

スコープの観点が細かく分類されたことにより、CVSS v3.1の基本値7.5とCVSS v4.0のCVSS-B 8.7でスコアが異なりました。CVSS v4.0では脅威評価基準の評価項目が「攻撃される可能性」のみになったため、簡単にCVSS-BTを評価できるようになりました。「この脆弱性に関してエクスプロイトや悪用された実例は報告されていない」という脆弱性情報を適用するとCVSS-BTは6.6と低くなります。

図4:CVE-2023-22394のスコア比較

スコア比較の考察

CVSS v3.1ではスコープがスコアに与える影響が大きかったために、CVSS v4.0では後続のシステムの項目が追加され、細かくスコアリングできるようになりました。またCVSS-BのみではなくCVSS-BT等の複数のスコアから判断することが重要です。CVSS-Bは8.7でありCVSS v3.1の基本値7.5よりも高くなっていますが、CVSS-BTが6.6であることを考慮すると、スコアが高くなりすぎて脆弱性対応の優先度を誤ってしまう事態を回避することができます。

5. まとめ

本稿では、脆弱性評価システムであるCVSS v4.0での変更点を紹介しました。CVSS v3.1以前はITのみであった対応範囲がIoTやICSにまで広げられました。国内ではIoTやICSのセキュリティを取り扱っている企業が少ないですが、製造業や医療業界などにおける自動化の増加やクラウドサービスの拡大を受け、IoTやICSのセキュリティ市場はますます成長することが予想されます。FIRSTが評価基準に取り入れたことからも分かるように、今後はIoTやICSのサイバーセキュリティ対策も重要になります。

また評価基準が明確化され詳細にスコアリングできるようになりました。しかしCVSS-Bのみの利用ではスコアが高くなりすぎてしまい、正確な判断が難しい点はCVSS v3.1以前と同様です。適切に脆弱性の評価を行うためには、利用者が正しくスコアの意味を理解し、CVSS-BのみではなくCVSS-BTおよびBTEを追加利用して"リスクを判断する"脆弱性対応の体制作りが重要になります。

6. 参考資料

・FIRST

Common Vulnerability Scoring System v3.1: Specification Document,2024年1月23日閲覧

https://www.first.org/cvss/v3.1/specification-document

Common Vulnerability Scoring System version 4.0: Specification Document, 2024年1月23日閲覧

https://www.first.org/cvss/v4.0/specification-document

Common Vulnerability Scoring System v4.0: Examples, 2024年1月23日閲覧

https://www.first.org/cvss/v4.0/examples

Announcing CVSS v4.0, 2024年1月23日閲覧

https://www.first.org/cvss/v4-0/cvss-v40-presentation.pdf

・IPA

共通脆弱性評価システムCVSS v3概説, 2024年1月23日閲覧

https://www.ipa.go.jp/security/vuln/scap/cvssv3.html

・Trend Micro

4年ぶりの改訂となった「CVSS v4.0」‐脆弱性管理で抑えておくべきポイントは?, 2024年1月23日閲覧

https://www.trendmicro.com/ja_jp/jp-security/23/k/securitytrend-20231122-02.html

・JVN

SRXシリーズおよびMXシリーズ上で稼働するJuniper Networks Junos OSにおける脆弱性, 2024年1月23日閲覧

https://jvndb.jvn.jp/ja/contents/2023/JVNDB-2023-001755.html

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

コロナ禍を経て急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp