1. 概要

2024年7月1日、OpenSSHにおけるリモートコード実行の脆弱性(CVE-2024-6387)が発表されました。本脆弱性のCVSS v3.1のベーススコアは8.1(High)と高く、悪用されると攻撃者がroot権限で任意のコードを実行できる可能性があります。OpenSSHは、macOSやLinuxを含むUNIX系OSで広く使用されています。

今回は上記の脆弱性について、詳細と対応策を紹介いたします。

2. 脆弱性(CVE-2024-6387)の詳細

2.1 OpenSSHとは

OpenSSH(Open Secure Shell)は、SSHプロトコルを使用し暗号化通信を用いてリモートホストに接続するためのツールです。OpenBSDプロジェクトによって開発され、BSDライセンスに基づいてオープンソースソフトウェアとして公開されています。多くのUNIX系OSに対応しており、デフォルトでインストールされています。

2.2 脆弱性(CVE-2024-6387)について

米国のセキュリティベンダーQualysは2024年7月1日、OpenSSHサーバー(sshd)にリモートコード実行の脆弱性(CVE-2024-6387)が発見されたと発表しました [1] 。本脆弱性は2006年に発表された修正済みの脆弱性(CVE-2006-5051)の回帰であるため、「regreSSHion」と呼称されています。

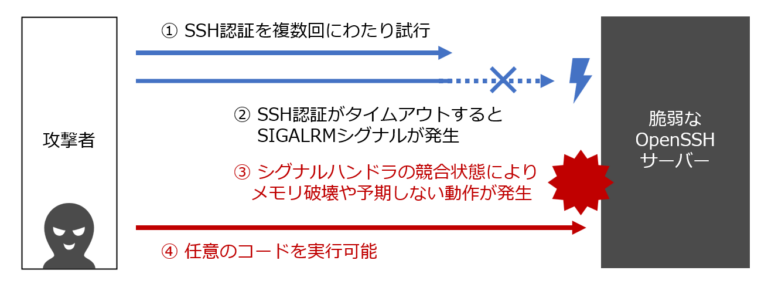

本脆弱性はOpenSSHサーバーのシグナルハンドラの競合により発生します。攻撃者は、設定された時間内に認証に失敗することで、この競合状態を引き起こす可能性があります。

本脆弱性が悪用されると、遠隔の認証されていない攻撃者によってroot権限で任意のコードを実行される可能性があります。ただし、悪用には長時間の接続と大量の試行が必要であり、実際の攻撃における悪用は現在まで確認されておりません[2]。

【図1】脆弱性(CVE-2024-6387)を悪用した攻撃の流れ

2.3 脆弱性の対象について

影響を受けるOpenSSHのバージョンは下記のとおりです。

- OpenSSH 4.4p1より前のバージョン(※CVE-2006-5051およびCVE-2008-4109に対するパッチが適用されていない場合)

- OpenSSH 8.5p1 ~ 9.8p1より前のバージョン

3. 対応策

本脆弱性のCVSS v3.1のベーススコアは8.1(High)と高く、脆弱性を悪用された場合深刻な被害を受ける可能性があるため、対策済みのバージョンにアップデートするか、緩和策を実施することを推奨します。

・修正済みバージョンへのアップデート

脆弱性を修正したOpenSSHのバージョン(9.8p1)がリリースされているため、アップデートしてください[3]。OpenSSHを使用しているシステムについては、各ベンダーが提供する情報に従いアップデートしてください。

・緩和策の実施

アップデートができない場合、「LoginGraceTime」(ログイン試行の猶予時間)の設定値を「0」にすることでタイムアウトを無効化し、影響を軽減することができます[4]。ただし、当該設定によって、最大接続数を使い切りOpenSSHサーバーがサービス拒否状態になる恐れがあります。修正済みバージョンへのアップデート後は当該設定を元に戻すことを推奨します。

また、その他に下記対策も推奨いたします。

・アクセス制御

SSHで接続できるネットワークやIPアドレスを、FW等のネットワークセキュリティ装置で制限することを推奨します。

・ネットワークおよびエンドポイントの監視

長時間にわたる通信や大量のアクセス試行など異常なアクティビティが検知された場合、当該通信を遮断することで攻撃を防ぐことができます。

4. まとめ

今回は7月1日に発表されたOpenSSHの脆弱性(CVE-2024-6387)について紹介しました。

現在までSSK SOCでは本脆弱性に関するアラートを検知しておりませんが、PoCが公開されているため、未対応のユーザを狙った攻撃が行われる可能性があります。自社で使用しているシステムについて情報収集を行い、速やかに対策を実施することを推奨いたします。

5. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

コロナ禍を経て急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

6. 参考情報

[1] regreSSHion: Remote Unauthenticated Code Execution Vulnerability in OpenSSH server 2024年7月17日閲覧

https://blog.qualys.com/vulnerabilities-threat-research/2024/07/01/regresshion-remote-unauthenticated-code-execution-vulnerability-in-openssh-server

[2] [2024-07-11 09:08 JST 更新] 脅威に関する情報: CVE-2024-6387 − OpenSSH における RegreSSHion の脆弱性 2024年7月17日閲覧

https://unit42.paloaltonetworks.jp/threat-brief-cve-2024-6387-openssh/

[3] OpenBSD Project 2024年7月17日閲覧

https://www.openssh.com/txt/release-9.8

[4] Qualys Security Advisory regreSSHion: RCE in OpenSSH's server, on glibc-based Linux systems (CVE-2024-6387) 2024年7月17日閲覧

https://www.qualys.com/2024/07/01/cve-2024-6387/regresshion.txt

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp