1. 概要

Palo Alto Networks社製品に搭載されている「PAN-OS」で、複数の脆弱性(CVE-2024-0012、CVE-2024-9474)が存在することが報告されました。この脆弱性を悪用する脅威活動はすでに確認されており、11月18日(現地日付)にJPCERTコーディネーションセンター(JPCERT/CC)にて緊急で注意喚起が行われています。

その中でも認証バイパスの脆弱性(CVE-2024-0012)のCVSS v4.0のベーススコアは9.3(Critical)と極めて高いため、脆弱性対象のPAN-OSを使用している場合はPalo Alto Networks社より案内のある対策を実施することが推奨されています。

2. 脆弱性情報詳細(CVE-2024-0012)、(CVE-2024-9474)

(1) 脆弱性の概要(CVE-2024-0012)

PAN-OSには設定の変更やモニタリングを行うための管理インタフェース機能があります。このインタフェースにはソフトウェアの認証バイパスにより、認証されていない攻撃者がPAN-OS管理者権限を取得できる脆弱性が確認されています。本脆弱性が悪用されることで、その攻撃者によって管理アクションの実行や設定の改ざんの実行の可能性があります。

(2) 脆弱性の概要(CVE-2024-9474)

前述の脆弱性を利用して攻撃者がPAN-OS管理者としてアクセスできた場合、さらにソフトウェアの権限を昇格させroot権限を用いてファイアウォールでアクションを実行することができる脆弱性が確認されています。本脆弱性を悪用されることで、認証されていない攻撃者がroot権限で任意のコードを実行する可能性があります。

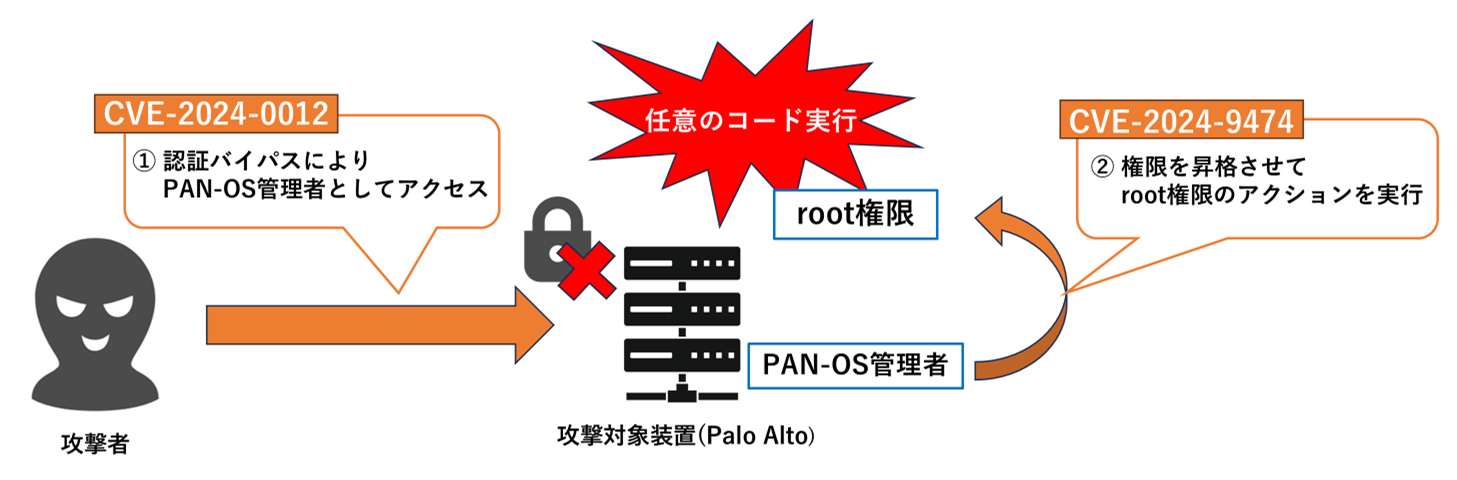

(3) 攻撃概要

攻撃者はこれらの脆弱性を悪用することで認証バイパスにより管理インタフェースにアクセスし、PAN-OS管理者権限を取得します。その後、ソフトウェアの権限を昇格させroot権限を取得して攻撃者はファイアウォールでアクションを実行し、任意のコードを実行させます。これにより、攻撃者は内部情報を取得したり、内部ネットワークにマルウェアを感染させたりすることが可能となります。

【図1】 攻撃のイメージ

(4) 影響を受けるシステムおよびバージョン

CVE-2024-0012、CVE-2024-9474共通

- PAN-OS 11.2.4-h1より前の11.2系のバージョン

- PAN-OS 11.1.5-h1より前の11.1系のバージョン

- PAN-OS 11.0.6-h1より前の11.0系のバージョン

- PAN-OS 10.2.12-h2より前の10.2系のバージョン

CVE-2024-9474のみ

- PAN-OS 10.1.14-h6より前の10.1系のバージョン

(5) 対策

すでに本脆弱性の悪用を試みる攻撃が報告されており、本脆弱性のCVSSv4スコアが9.3と高く、脆弱性を悪用された場合に深刻な被害を受ける可能性があります。そのため、影響を受けるシステムおよびバージョンを利用している場合には速やかな対応が必要です。11月18日(現地日付)以降、Palo Alto Networks社から脆弱性に対応する修正バージョンが順次公開されておりますので、案内に沿ってアップグレードを実施してください。

(6) 軽減策

Palo Alto Networks社から本脆弱性に対しての軽減策として、管理インタフェースへのアクセスを保護することが推奨されています。具体的には、管理インタフェースへのアクセスを信頼できる内部IPアドレスに制限することで、インターネットからの許可されていない送信元によるアクセスを防ぐことができます。管理インタフェースへのアクセス制御方法の詳細な手順については下記をご参照ください。

・Palo Alto Networks

ファイアウォールへの管理アクセスを保護する方法 2024年11月20日閲覧

https://live.paloaltonetworks.com/t5/community-blogs/tips-amp-tricks-how-to-secure-the-management-access-of-your-palo/ba-p/464431

3. まとめ

本記事では、Palo Alto Networks社製品に搭載されているPAN-OSにおける最新の脆弱性(CVE-2024-0012、CVE-2024-9474)について詳細と対策を紹介いたしました。すでに当該脆弱性の悪用が確認されているため、当該製品をご利用の場合、Palo Alto Networks社より案内のある対策を実施することが推奨されています。

4. 参考情報

・JPCERT/CC

Palo Alto Networks製PAN-OSの管理インタフェースにおける複数の脆弱性(CVE-2024-0012、CVE-2024-9474)に関する注意喚起 2024年11月20日閲覧

https://www.jpcert.or.jp/at/2024/at240022.html

・Palo Alto Networks

CVE-2024-0012 PAN-OS:管理インタフェースでの認証バイパス (PAN-SA-2024-0015) 2024年11月20日閲覧

https://security.paloaltonetworks.com/CVE-2024-0012

・Palo Alto Networks

CVE-2024-9474 PAN-OS: Web 管理インタフェースの特権昇格 (PE) の脆弱性 2024年11月20日閲覧

https://security.paloaltonetworks.com/CVE-2024-9474

・Palo Alto Networks

ファイアウォールへの管理アクセスを保護する方法 2024年11月20日閲覧

https://live.paloaltonetworks.com/t5/community-blogs/tips-amp-tricks-how-to-secure-the-management-access-of-your-palo/ba-p/464431

5. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒150-0011

東京都渋谷区東3丁目14番15号 MOビル2F

TEL 03-3499-2077

FAX 03-5464-9977

sales@ssk-kan.co.jp