1. 概要

2024年も年末となりましたが、今年は日本国内だけでも重大なセキュリティインシデントがいくつも発生しました。特にランサムウェアによる被害は規模も大きく、KADOKAWAや岡山県精神科医療センターなどが被害を受けました。2024年のランサム攻撃には2023年までと異なる点が存在しており、新たな対策が必要です。

本稿では2024年の主なセキュリティインシデントの振り返りと今後の対策についてご紹介します。

2. 主要な事例

2.1 KADOKAWAランサムウェア攻撃

KADOKAWAでは、2024年6月にランサムウェア攻撃を受け、ニコニコ動画を含む主要サービスが長期間にわたり停止しました。「フィッシングなどの攻撃により、従業員のアカウント情報が窃取され、社内ネットワークに侵入されたことで、ランサムウェアの実行と個人情報の漏えいにつながった」とみています。従業員のアカウント情報が窃取された経路や手法は「現時点では不明」としています。この攻撃により、約25万人以上の個人情報が漏洩し、同社は23億円の特別損失を計上しました。

2.2 岡山県精神科医療センターランサムウェア攻撃

2024年5月19日、岡山県精神科医療センターおよび東古松サンクト診療所の、電子カルテを含めた総合情報システムに、ランサムウェア攻撃が行われ障害が発生しました。

2023年6月に自治体病院の全国組織から、VPNの脆弱性に関する通知があり、岡山県精神科医療センターが利用している機器もVPNの脆弱性に該当したため、業者と更新に向けての協議を行いましたが、進展がなく対応は後回しにされていました。その結果、ランサムウェア攻撃を受けてしまいました。

翌日20日に「暗号化させている。唯一の方法はここに連絡することだ」のメッセージを見つけ、岡山県警に被害届を提出しましたが、約4万人の氏名や住所・生年月日などの患者情報だけでなく、病棟会議の議事録も流出しました。

3. 2024年と2023年までの比較

3.1 「RansomHub」の登場

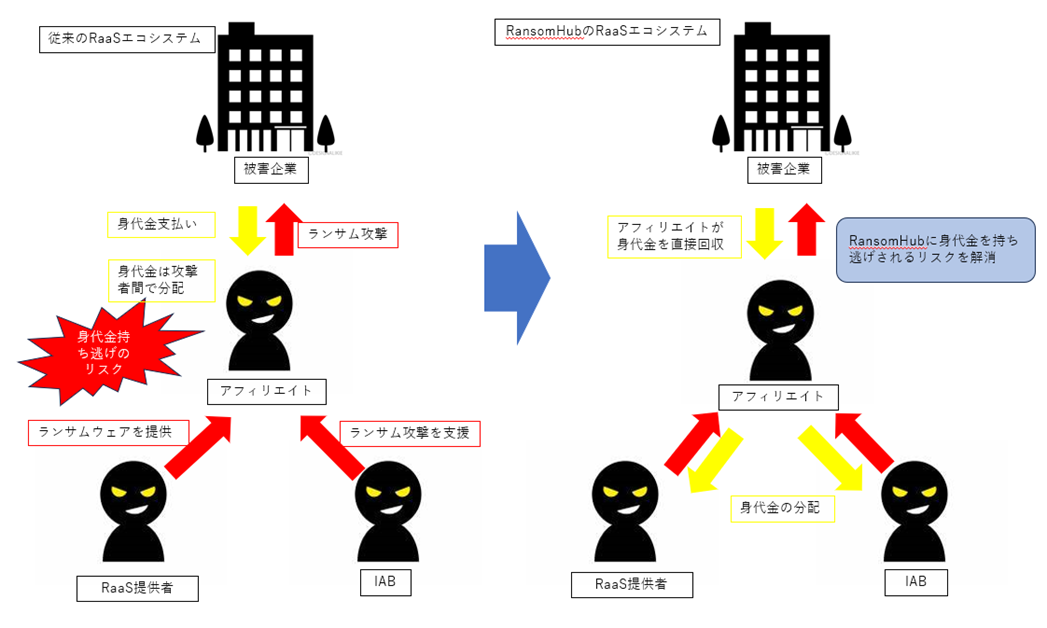

2023年までのRaaSエコシステムは、実際に攻撃を仕掛ける専門家(アフィリエイト)がランサムウェアの開発や配布を担う技術提供者(RaaS提供者)からランサムウェアを購入し、攻撃対象への侵入を代行する専門家(IAB)の支援を受けてターゲットに攻撃を仕掛け、得られた身代金は関係者間で分配されるという仕組みでした。

2024年の2月ごろに登場した「RansomHub」という新たなRaaS提供者は、被害者からの身代金回収をアフィリエイトが直接行えるモデルを導入しました。これにより、アフィリエイトは「持ち逃げ」のリスクがなくなり、当事者間で信頼関係を築けるようになります。このようなビジネスモデルの進化は、犯罪者がより効率的に活動できる環境を生み出しています。

【図1】 従来のRaaSエコシステムとRansomHubのRaaSエコシステムの違い

3.2 セキュリティシステムを回避するケースの増加

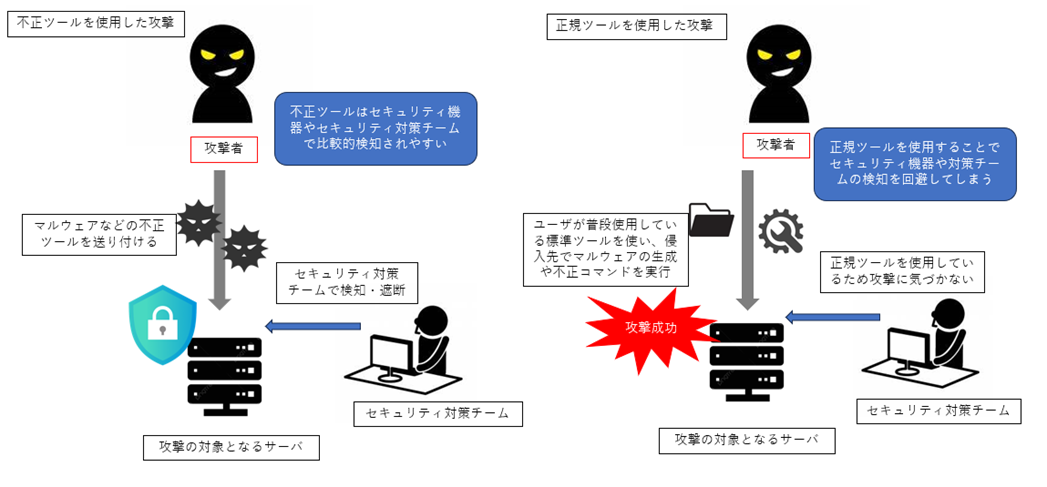

サイバー攻撃において、攻撃の成功には防御側に気づかれずに攻撃を続けることが重要となります。そのための手段の1つとして正規ツールの悪用が挙げられます。正規ツールの悪用は、攻撃者が行う一連のサイバー攻撃で使用されるテクニックの1つで、対策側の監視や調査を回避することを目的とし、持ち込んだ正規ツールの悪用や被害者の環境にあるシステムを悪用し、痕跡を残さない手法を用いる攻撃手法です。

特に、近年注目されているLiving Off The Land(LotL:環境寄生型)の攻撃は、マルウェアなどの不正ツールは極力使用せず、侵入先の環境で使用されているツールや一般に入手可能な商用ツールやオープンソースツール、OSの標準機能などと言った正規ツールを悪用し、ファイルレス活動など自身の活動隠蔽手法を多用する攻撃戦略で、正規ツールの悪用は1つの主要な攻撃手法となっています。

【図2】 不正ツールを使用した場合と正規ツールを使用した場合の違い

3.3 AIの利用

近年、画像生成やChatGPTなど、AIがさまざまな分野で著しく進歩し話題になっています。そんなAIですが、流行に便乗してAIを悪用する詐欺などの脅威が増しています。

従来のフィッシングからAIを利用したフィッシングにより効果的に相手をだます手法や、ディープフェイクを利用し映像と声を偽造してオンライン上で企業に入り込む手法があります。これらは人的要素が強いサイバー攻撃であるため、企業のセキュリティを強化しても十分に対応できないという弱点があります。ほかにも、AIを利用してマルウェアを進化させ、検出を回避する手法や、AIを使ってシステムやソフトウェアの脆弱性を自動的に発見し、攻撃に利用する手法もあります。これらは、従来の「ルールベース」「シグネチャベース」のセキュリティ対策では対応が難しくなっています。

4. 対策

ランサムウェア攻撃だけでなく、常に進化する攻撃へ対応するためには以下の対策が有効とされています。

・OS、ソフトウェア、ファームウェアなどのシステムに最新のパッチを適用する

・定期的なバックアップを行い重要なデータを隔離する

・アカウントパスワードを適切に管理する

・最新のセキュリティ機器の導入およびEDRやXDRなどのエンドポイントセキュリティの導入

5. まとめ

今回は2024年の主なセキュリティインシデントの振り返りと今後の対策についてご紹介しました。2024年は日本国内でいくつもセキュリティインシデントが発生しただけでなく、攻撃者側に2023年までとは異なる動きが見られました。攻撃の手法に関しては「RansomHub」の登場により攻撃者側のビジネスモデルが進化し、犯罪者がより効率的に活動できる環境を生み出されました。さらにLiving Off The Land(LotL:環境寄生型)攻撃に代表される、業務で使用するような正規ツールを悪用し、防御する側のセキュリティシステムを回避する攻撃が増加しました。また、AIを利用して従来の攻撃方法を進化させた攻撃や人的要素に付け込んだ攻撃も増加しました。

今後さらにサイバー攻撃は活発化することが予想され、特にランサムウェア攻撃や正規ツールを使用した攻撃に注意が必要です。被害にあわないために前述の対策に加え24時間365日のリアルタイム体制で通信を監視するSOC、また早急なインシデント対応を行うためのCSIRTの構築が重要となります。

6. 参考資料

[1]CROWDSTRIKE「自給自足型(LOTL)攻撃とは」 2024年12月20日閲覧

https://www.crowdstrike.com/ja-jp/cybersecurity-101/cyberattacks/living-off-the-land-attack/

[2]マイナビニュース「成長著しいランサムウェアRansomHubはKnightの後継、ただし運営は別人」 2024年12月20日閲覧

https://news.mynavi.jp/techplus/article/20240611-2960490/

[3]日本経済新聞「KADOKAWA、25万人の個人情報漏洩 N高生の学歴など」 2024年12月20日閲覧

https://www.nikkei.com/article/DGXZQOUC056CQ0V00C24A8000000/?msockid=1aa043de715365d807b7571f70816461

7. SSKのセキュリティ運用監視サービスおよび脆弱性診断サービスについて

急速なデジタルシフトやDXの進展により、サイバー攻撃の標的となりうる範囲は大きく広がっています。更にランサムウェアをはじめとするサイバー攻撃の脅威は増す一方となり、企業活動においてサイバーセキュリティ対策は必要不可欠な課題となっています。

SSKのセキュリティ運用監視サービスでは、24時間365日、リアルタイムでセキュリティログの有人監視をおこなっております。セキュリティ対策として様々なセキュリティ機器やサービスを導入するケースも増加しており、当社ではUTM製品をはじめ、SASE、EDR等、新しいセキュリティソリューションも監視対象としてサービス展開を行っています。また、脆弱性診断サービスでは、診断経験豊富なセキュリティエンジニアがお客様のシステムを診断し、検出された脆弱性への対策をご提案しております。Webアプリケーションだけでなくネイティブアプリケーション診断やクラウドサービス設定診断も行っています。

セキュリティ運用監視サービス:

https://www.ssk-kan.co.jp/e-gate#e-gate--02

脆弱性診断サービス:

https://www.ssk-kan.co.jp/vulnerability-assessment

※本資料には弊社が管理しない第三者サイトへのリンクが含まれています。各サイトの掲げる使用条件に従ってご利用ください。

リンク先のコンテンツは予告なく、変更、削除される場合があります。

※掲載した会社名、システム名、製品名は一般に各社の登録商標 または商標です。

≪お問合せ先≫

サービス&セキュリティ株式会社

サービス&セキュリティ株式会社

〒151-0051

東京都渋谷区千駄ヶ谷5丁目31番11号

住友不動産新宿南口ビル 16階

TEL 03-4500-4255

FAX 03-6824-9977

sales@ssk-kan.co.jp